Un contrôleur de domaine (DC) utilise un répertoire partagé spécial pour répliquer les scripts de connexion et les GPO avec les autres contrôleurs du domaine, le SYSVOL. Sur Windows 2000 et Windows 2003, la réplication se faisait par FRS. Sur Windows 2008 comme Windows 2008 R2, cette réplication se fait en DFS, pour peu que le niveau fonctionnel du domaine soit en 2008.

Parmi les pré-requis à la migration, on va ainsi se garantir que chaque DC présente les partages NETLOGON et SYSVOL, que le niveau fonctionnel du domaine soit au minimum en Windows 2008. De plus, la migration réalisant un doublon des données, on va s’assurer que le disque dispose d’un espace libre suffisant pour recevoir une copie du SYSVOL. Aussi, il nous faudra vérifier l’état des réplications AD (par l’outil repadmin) comme des réplications FRS (par l’outil Ultrasound).

La migration est à voir comme un graphe d’états. Chaque DC va passer d’un état stable à un autre état stable via des états transitoires propres.

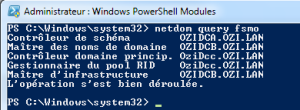

A l’origine, les DC sont à l’état stable 0. Cet état est à relié à l’usage du FRS. Pour initier le processus de migration, on utilise l’outil « dfsrmig » en l’appelant comme suit:

dfsrmig /SetGlobalState 1

Cette commande exécutée sur le PDC va déclencher une mise à jour sur l’ensemble des DC du domaine. Les DC passent par des états transitoires, réalisant une copie du SYSVOL local dans un répertoire nommé SYSVOL_DFSR, le FRS restant opérationnel et le répertoire SYSVOL restant utilisé à la connexion. A l’issue, tous les DC sont à l’état 1, « Prepared State » (dfsrmig permet de vérifier la bonne transition locale et globale). Le SYSVOL reste répliqué par FRS et le SYSVOL_DFSR est répliqué par DFS.

Il est alors temps de passer à l’état stable suivant, l’état 2 « Redirected State »:

dfsrmig /SetGlobalState 2

Ici les DC vont réaliser la redirection du partage SYSVOL, le faisant pointer sur le SYSVOL_DFSR. Les répertoires SYSVOL et SYSVOL_DFSR sont toujours répliqués et accessibles.

Vient le dernier état stable de la migration, l’état « Eliminated State »:

dfsrmig /SetGlobalState 3

Comme son nom l’indique, cet état permet l’élimination complète du répertoire SYSVOL d’origine. Il se peut que le répertoire reste, mais il est probablement vide. On vérifiera, comme en pré-migration, que sur chaque DC les deux partages NETLOGON et SYSVOL sont disponibles et que la réplication AD est opérationnelle…