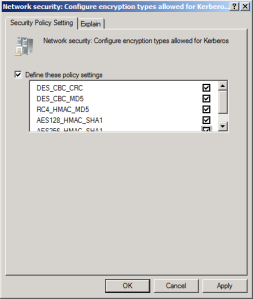

Kerberos supporte, sur Windows 2003, divers types de chiffrement et longueurs de clé. On y retrouve:

- le RC4 (Rivest Cipher 4), avec une longueur de clé de 128 bits, et combiné à l’algorithme de signature HMAC;

- le DES (Data Encryption Standard), associé au CRC (Cyclic Redundancy Check);

- le DES, combiné au MD5 (Message Digest 5).

Avec Windows 2008, apparaît également:

- l’AES (Advanced Encryption Standard), avec deux longueurs de clé possibles (128 bits et 256 bits).

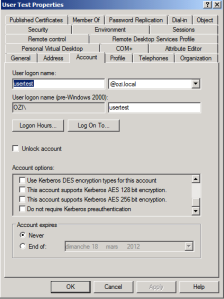

Ci-dessous, une configuration d’utilisateur indiquant que le DES n’est pas utilisé: la case « Use Kerberos DES ecryption types for this account » n’y est pas cochée.

Notons d’ailleurs que pour les serveurs Windows 2008 R2 comme les postes de travail Windows 7, le DES n’est plus utilisé par défaut. On s’empressera (avant toute extinction hâtive) de vérifier si des applicatifs tiers le nécessitent.

L’usage du type de chiffrement peut se définir à plusieurs niveaux. On l’a vu précédemment côté utilisateur. Pour les postes de travail, les serveurs membres et les contrôleurs de domaine, il est également possible de préciser les algorithmes de chiffrement retenus, au moyen d’une GPO par exemple. Comme présenté ci-dessous, on pourra activer le DES comme l’AES en activant le paramètre « Network security : Configure encryption types allowed for Kerberos ». Les types non cochés ne seront alors pas disponibles.

Notons enfin que le type de chiffrement utilisé peut avoir un impact non négligeable sur le temps de connexion.